Etap planowania audytu

Przed uruchomieniem produkcyjnym portalu służącemu obsłudze klientów korporacyjnych, instytucja finansowa zleciła wykonanie audytu bezpieczeństwa .

Ustalono, że prace obejmować będą:

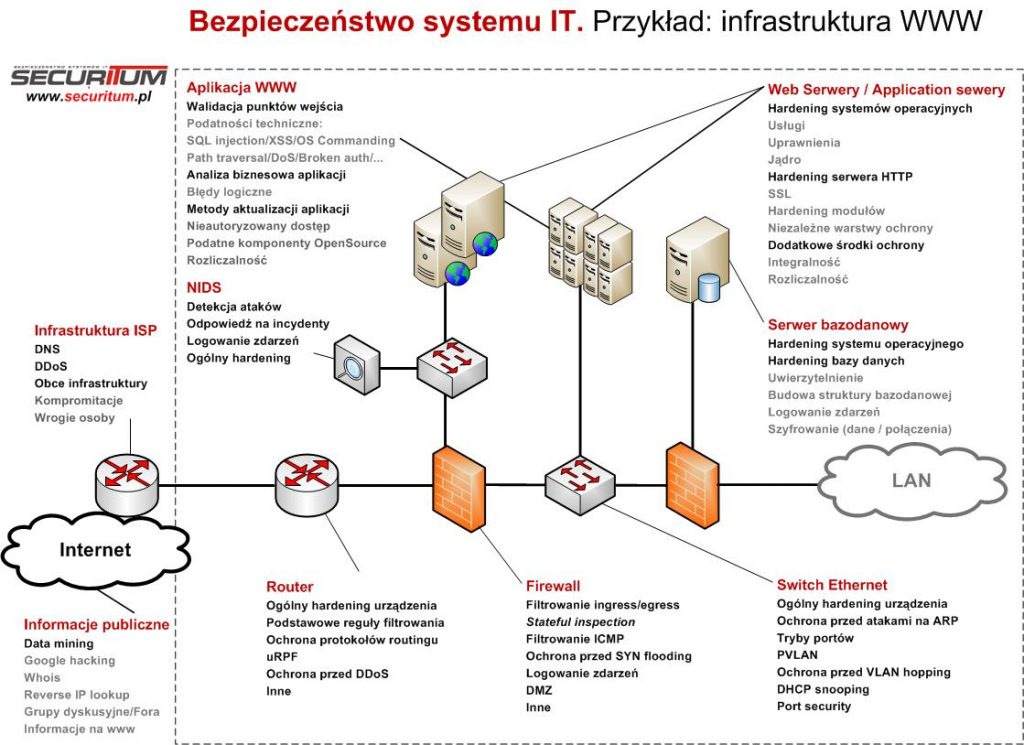

- Audyt bezpieczeństwa sieci (w której znajduje się portal www)

- Audyt bezpieczeństwa Infrastruktury (system operacyjny, serwer aplikacyjny, serwer www, baza danych).

- Audyt bezpieczeństwa portalu (aplikacji www).

Etap realizacji audytu bezpieczeństwa

Audyt bezpieczeństwa był wykonywany przez 2 tygodnie z metodami:

- blackbox dla aplikacji i sieci (bez kodu źródłowego aplikacji, bez znajomości konfiguracji urządzeń sieciowych) oraz

- whitebox dla infrastruktury (ze znajomością konfiguracji komponentów infrastruktury).

W znacznej mierze audyt prowadzony był zdalnie, co umożliwiło nieabsorbowanie pracowników Zlecającego.

Na bieżąco tworzone były raporty zawierające informacje o zlokalizowanych błędach bezpieczeństwa, a w trybie natychmiastowym zgłaszane były podatności krytyczne. Umożliwiło to naprawę najistotniejszych błędów jeszcze przed ukończeniem audytu bezpieczeństwa.

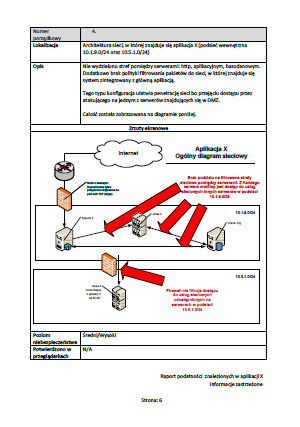

Wybraną, zanonimizowaną stronę z raportu poaudytowego (raport podatności) prezentujemy poniżej:

Etap korekty błędów

W wyniku audytu bezpieczeństwa, instytucja finansowa otrzymała precyzyjny raport podatności zawierający dokładny opis każdego ze znalezionych błędów bezpieczeństwa (łącznie z opisem naprawy).

Znaleziono między innymi następujące błędy związane z bezpieczeństwem:

- Niepoprawna konfiguracja systemów firewall (dostęp do wewnętrznych usług firmowych z poziomu Internetu).

- Brak systemów umożliwiających detekcję przyszłych ataków wykonywanych z poziomu Internetu.

- Brak wdrożenia procedur aktualizacji w systemie operacyjnym na którym działa serwer www.

- Błędy aplikacyjne: SQL injection (umożliwiające pełen nieautoryzowany dostęp do bazy danych z poziomu Internetu), Persistent XSS (umożliwiające m.in. zautomatyzowane przejmowanie kont innych użytkowników), Authorization bypass (umożliwiające pełen dostęp do dokumentów, które dostępne powinny być tylko dla odpowiednich, zalogowanych użytkowników).

Ponadto znaleziono mniej powszechne błędy, np.:

- Silnik wyszukiwawczy google zawierał zindeksowane strony portalu działające w trybie debug (w google cache wykryto dostępne dokładne komunikaty o błędach, umożliwiające określenie oprogramowania działającego w ramach portalu. Błąd umożliwia dokładne zaplanowanie ataku, bazując na informacjach, które powinny być dostępne tylko dla programistów portalu).

- Dostawca oprogramowania utrzymywał w swojej infrastrukturze niezabezpieczoną, dostępną z poziomu Internetu, testową wersję portalu (potencjalny atakujący mógł łatwo odnaleźć podatności na niezabezpieczonym systemie, a następnie wykonać skuteczny atak na realnym, lustrzanym systemie instytucji finansowej).

Etap ponownego sprawdzenia

Dostawca oprogramowania na bieżąco wprowadzał poprawki do wdrażanego systemu. Wszystkie poprawki były ponownie sprawdzane – pod względem swojej skuteczności.

Wnioski

Wykonując test bezpieczeństwa, organizacja finansowa odniosła następujące korzyści:

- Znacznie zwiększyła bezpieczeństwo danych przetwarzanych w portalu (poprzez usunięcie wykrytych w portalu krytycznych błędów bezpieczeństwa).

- Znacznie zmniejszyła ryzyko utraty reputacji (zagrożenie tego typu istnieje np. w przypadku przejęcia kontroli nad portalem przez grupy hackerskie).

- Podniosła poziom wiedzy dotyczący bezpieczeństwa IT swoich pracowników (kolejny wdrażany system będzie mógł być szeroko i szybciej zabezpieczony).

- Zwiększyła wiarygodność biznesową. Partnerzy biznesowi otrzymali informację o wykonanym z powodzeniem audycie bezpieczeństwa.

- Na podstawie otrzymanego raportu, organizacja wdrożyła inne zabezpieczenia, chroniące portal www przed nieznanymi zagrożeniami płynącymi z Internetu.