Audyt bezpieczeństwa aplikacji www, prowadzony metodą blackbox (bez znajomości kodów źródłowych ani konfiguracji aplikacji). Testy realizowane są przez manualne oraz automatyczne ataki na aplikację webową.

- securitum@securitum.pl

- +48 (12) 352 33 82

Wyniki wyszukiwania dla:

Audyt bezpieczeństwa sieci LAN. Umożliwia weryfikację aktualnego bezpieczeństwa sieci, wskazuje ewentualne słabe punkty oraz pokazuje w jaki sposób dobezpieczyć sieć.

Testy polegające na próbach uzyskania nieautoryzowanego dostępu do danych poprzez „atakowanie” pracowników. Najczęstszą wykorzystywaną w tym przypadku metodą jest phishing.

Testy obejmują symulowanie kilku rodzajów ataków: od ataków typu flood, przez ataki w warstwie aplikacyjnej (http), ataki slow http, aż po próby wyczerpania wydajności terminatora SSL.

Testy bezpieczeństwa realizowane z zewnątrz organizacji, pokazujące ewentualne możliwości:

przejęcia przez atakującego systemów dostępnych bezpośrednio z Internetu, przeniknięcia atakującego dalej do systemów LAN, kradzieży danych, …

Audyt bezpieczeństwa sieci bezprzewodowej prowadzony metodą blackbox (bez znajomości konfiguracji urządzeń). Test obejmuje skanowanie wskazanej przez Klienta sieci bezprzewodowej.

Audyt bezpieczeństwa kodu źródłowego stosuje się często jako uzupełnienie do standardowych testów bezpieczeństwa blackbox aplikacji.

W ramach testów bezpieczeństwa sprawdzane są zarówno komponenty aplikacyjne i serwerowe (backend z którym połączona jest aplikacja). Istnieje również możliwość rozszerzenia testów o analizę kodów źródłowych.

Test bezpieczeństwa platformy będącej sklepem internetowym zakłada badanie wszystkich standardowych zagrożeń dotyczących bezpieczeństwa aplikacji WWW, rozszerzone w wybranych aspektach o zagrożenia charakterystyczne dla tej grupy aplikacji.

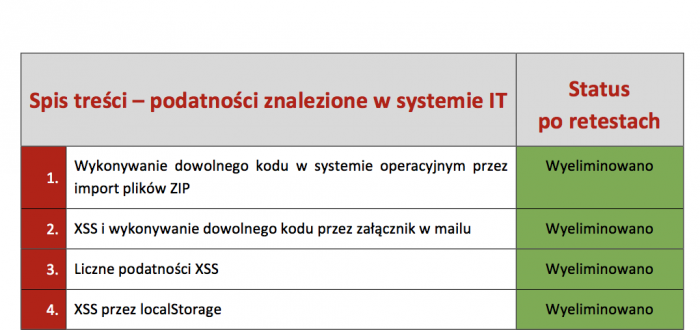

Udostępniamy realny raport z wykonanych przez nas testów bezpieczeństwa. Raport został opublikowany za formalną zgodą właścicieli systemu YetiForce.

Analizy powłamaniowa systemów IT obejmuje m.in. następujące czynności Lokalizacja osoby / adresu IP z którego nastąpiło przełamanie zabezpieczeń Lokalizacja podatności, które zostały wykorzystane pod czas włamania Weryfikacja czy mogło zostać naruszone bezpieczeństwo również powiązanych systemów IT Analiza ewentualnych tylnych furtek zostawionych przez atakującego – w aplikacjach / systemie IT / innych komponentach Wskazanie czynności, których